Nieodpowiednia dieta w dzieciństwie na wiele lat zmienia skład mikrobiomu

6 lutego 2021, 09:15Dziecko, które je zbyt dużo cukru i tłuszczu może doprowadzić do takich zmian mikrobiomu, które pozostaną na długie lata. Nawet jeśli jako dorosły będzie odżywiać się zdrowo. Takie wnioski płyną z badań przeprowadzonych na Uniwersytecie Kalifornijskim w Riverside (UC Riverside).

Wzorem Murdocha

30 listopada 2009, 11:09Johnston Press, jeden z największych brytyjskich wydawców, przygotowuje się do pobierania opłat za treści publikowane w Sieci. Trzymiesięczna subskrypcja będzie kosztowała 5 funtów.

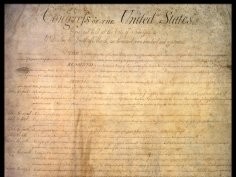

Obama proponuje Kartę Praw Prywatności

23 lutego 2012, 11:56Dzisiaj administracja prezydenta Obamy ma oficjalnie zaprezentować zarys dokumentu [PDF] określanego jako Bill of Rights (Karta Praw) prywatności. To oczywiste nawiązanie do konstytucyjnego Bill of Rights, czyli dziesięciu pierwszych poprawek do Konstytucji USA, które gwarantują podstawowe wolności obywatelskie.

Już najmłodsi korzystają z elektroniki

28 kwietnia 2015, 16:49Ponad 33% dzieci korzysta ze smartfonów i tabletów jeszcze zanim nauczą się chodzić czy mówić. Taką informację usłyszeli uczestnicy corocznego spotkania Amerykańskich Towarzystw Pediatrycznych.

Marihuana zmienia DNA spermy

21 grudnia 2018, 12:20Badania przeprowadzone na Duke University wskazują, że THC powoduje zmiany epigenetyczne w spermie. Eksperymenty na szczurach oraz badania z udziałem 24 mężczyzn wykazały, że THC wpływa na dwa ważne szlaki sygnałowe i zmienia metylację DNA. Naukowcy jeszcze nie wiedzą, czy zmiany te wpływają na potomstwo mężczyzny zażywającego marihuanę.

Nietoperze chronią lasy przed owadami

2 listopada 2022, 17:30Bez nietoperzy owady żerujące na młodych drzewka drzew uszkadzałyby je 3 do 9 razy bardziej niż robią to w obecności tych latających ssaków, przekonują naukowcy z University of Illinois. Takie wnioski płyną z badań opublikowanych na łamach Ecology.

Atak na Pentagon

22 czerwca 2007, 09:57Pentagon został zmuszony do wyłączenia części swojego systemu pocztowego, zawierającego 1500 kont. Na serwerach wykryto bowiem włamanie.

Porównanie Windows Phone 7 z iPhone'em

28 września 2010, 11:39W sieci krąży coraz więcej informacji na temat planowanej premiery systemy Windows Phone 7. Zainteresowanie nim jest o tyle zrozumiałe, że z jednej strony na rynku smartfonów może pojawić się poważny konkurent dla Apple'a i Google'a, a z drugiej - od reakcji klientów na Phone 7 zależeć może dalsza obecność Microsoftu na rynku urządzeń przenośnych.

USA śledzą wszystkich?

7 czerwca 2013, 09:15Skandal związany z inwigilacją na wielką skalę zatacza coraz szersze kręgi. Amerykańska prasa twierdzi, że w ramach programu PRISM NSA ma dostęp do danych o użytkownikach i klientach Apple'a, Microsoftu, Facebooka, Google'a, Skype'a, Yahoo, YouTube'a, AOL, PalTalk i wielu innych

Przestępcy zdobyli dane klientów Vodafone'a

2 listopada 2015, 08:17Cyberprzestępcy zdobyli dane niemal 2000 klientów firmy Vodafone. Nie wiadomo, w jaki sposób informacje dostały się w ich ręce, jednak z pewnością hakerzy mają do nich dostęp, gdyż próbowali logować się do sieci Vodafone UK używając tych danych.